証明書と認証プロセス

1. 認証プロセス

証明書は証明書機関(CA)によって発行されます。これは3段階のプロセスです。

a) 標準RSA 2048ビットでのキー ペアまたはプライベート キーの生成。このキーは、それに基づいてCAリクエストを生成するために使用されます。

b) CAリクエストはCAに送信されます。これは、プロバイダーが証明書を提供するために必要なすべての情報を含んでいます(国名2文字コード、州または省の正式名称、所在地名、組織名(例:会社)、組織単位名(例:セクション)、有効なメールアドレスおよび共通名(CN)(例:MyDomainName.com))。

c) 証明書機関は、あなたが送信した情報を確認し、証明書を返します。また、証明書にアクセスするために必要な中間証明書も返します。証明書にはCAの応答(検証された秘密鍵)も含まれています。証明書、CAの応答、その鍵ペア(秘密鍵)、および中間証明書を取得したら、それらはTerminal Service Plusによって管理されるキーストアにインポートする必要があります。

2. 証明書

配信には通常、いくつかのファイルが含まれています。各ファイルは証明書です。前述のように、認証機関はあなたのドメイン名の証明書と、あなたの証明書にアクセスするために必須の中間証明書を提供します。

一般的なフォーマットファイルは.cerまたは.crtです。これらの拡張子は、証明書アイコンに関連付けられたOSによって認識されます。

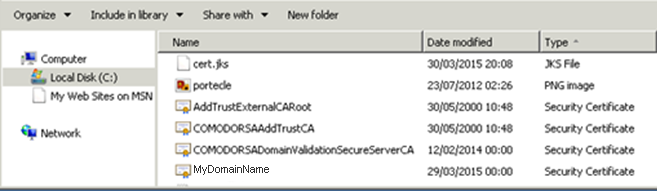

上記の例では、4つのファイル(.crt)を受け取りました。最初、2番目、3番目は中間証明書(CARoot、TrustCA、DomainValidationCA)です。4番目は私たちのドメイン名MyDomainName.crtを証明する証明書です。これらはすべて一緒にインストールする必要があります。

上記の例では、4つのファイル(.crt)を受け取りました。最初、2番目、3番目は中間証明書(CARoot、TrustCA、DomainValidationCA)です。4番目は私たちのドメイン名MyDomainName.crtを証明する証明書です。これらはすべて一緒にインストールする必要があります。

手続きの進め方をよりよく理解するために、証明書を検討してみましょう。

3. 証明書のプロパティ

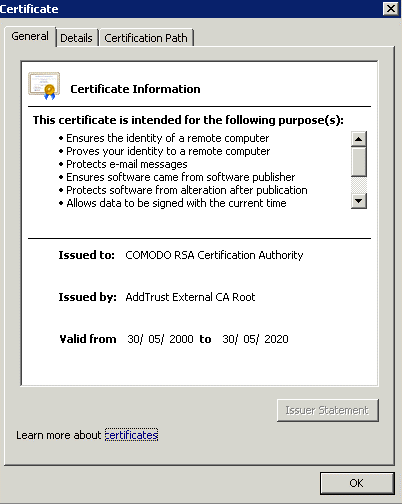

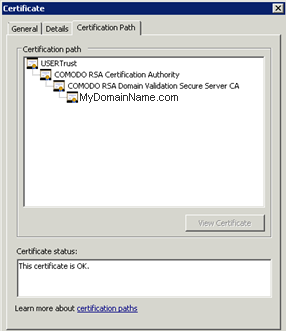

証明書CAルートのプロパティは、そのパスを示します。各証明書は、ルートからドメイン名の証明書までのパスを持っています。

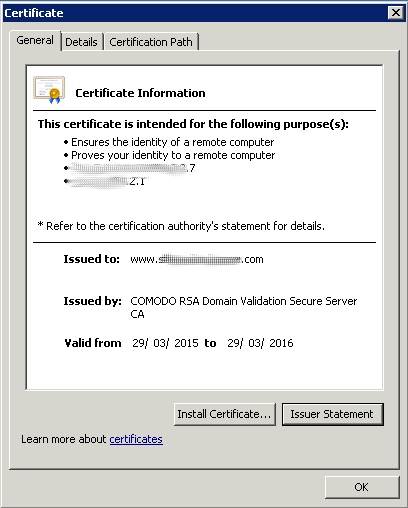

私たちの証明書のプロパティは、証明書に関するすべての一般的な情報(目的、住所、発行先CN)、発行者および有効性を示しています。

私たちの証明書のプロパティは、証明書に関するすべての一般的な情報(目的、住所、発行先CN)、発行者および有効性を示しています。

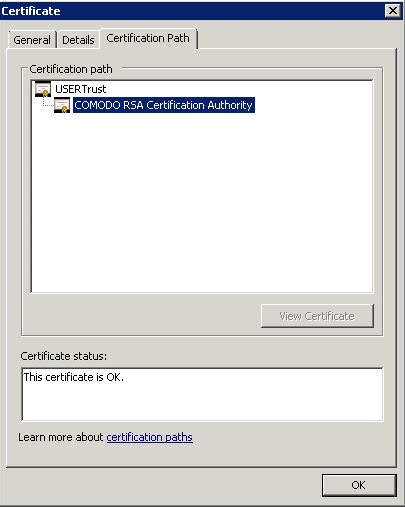

重要な点は、認証パスです。それは、私たちの証明書にアクセスするために必要な全てのパスを含んでいます。私たちの証明書に含まれるすべての中間証明書が表示されます。

これは簡単なプロセスです。この全ての認証パスと、Terminal Service Plus キーストアファイル内のキーペアをインポートする必要があります。

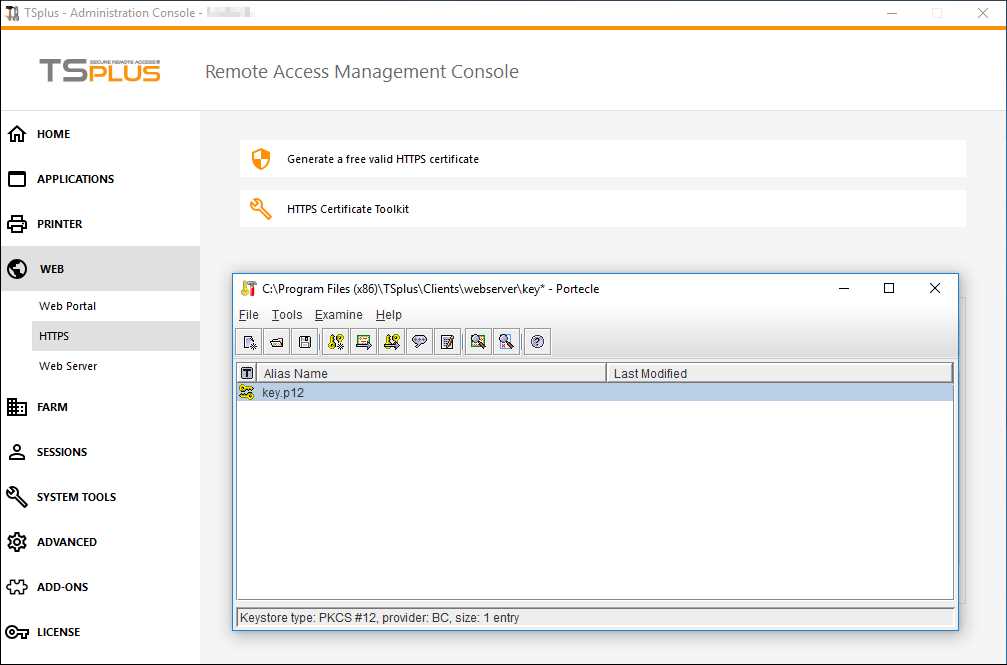

Windows証明書マネージャーを使用して、キー ペアとすべての証明書を証明書および認証プロセスに記載されているようにWindowsキーストアにインポートします(インポート時にキー ペアをエクスポート可能にしてください!)。その後、Windowsキーストアからそのキーをエクスポートし、オプション「可能な場合は認証パス内のすべての証明書を含める」をチェックします。フォーマットは例として*.p12を選択してください。次に、PortecleでJKS形式の新しいキーストアを作成し、ツール>キー ペアのインポートに移動して、その*.p12ファイルをインポートします。

### 4. キーペア(秘密鍵)に関する重要なお知らせ

### 4. キーペア(秘密鍵)に関する重要なお知らせ

鍵ペアは、証明書のCAリクエストのために生成されたRSA 2048ビットキーです。これは、私たちが提供するPortecleアドオン、またはopenssl、IIS、オンラインサイト、またはCAプロバイダーのアプリケーションなどの他の利用可能なジェネレーターで生成されました。

このプライベートキーを保持する必要があります。これは、平文ファイルテキスト形式の非セキュアな .pem または、セキュアな形式の .p12 または .pfx です。生成されたプライベートキーは、証明書を正しく生成するために必須です。