相互SSL認証の有効化

相互認証とは何ですか?

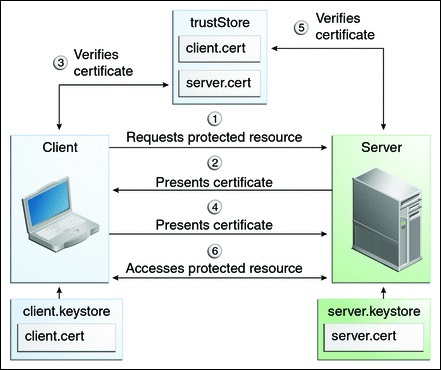

多くの人々が追加のセキュリティを期待しており、相互認証はすでにTerminal Service Plusでサポートされています。これは通常、銀行や政府機関によって実装されます。それが何であるかを理解するために、標準的なSSLプロセスと比較することができます。ここでは、ユーザーのウェブブラウザがSSL接続を許可しているかどうかを確認するための追加のチェックを追加します。あなたはサーバー側のSSL証明書が何であるかを知っています。この証明書がウェブブラウザにインポートされ、この特定のウェブブラウザが接続を作成するために信頼されていることを保証することを想像してください。通信の最初のステップでは、ウェブブラウザがクライアントとして機能し、2番目のステップではその逆になります。最終的に、クライアントのウェブブラウザとウェブサーバーの両方が権限を受け入れ、接続を開始することができます。

より完全な定義: 相互SSL認証または証明書ベースの相互認証は、2つの当事者が提供されたデジタル証明書を確認することによって互いに認証し合うことを指し、両者が相手の身元を保証されることを意味します。技術的には、クライアント(ウェブブラウザまたはクライアントアプリケーション)がサーバー(ウェブサイトまたはサーバーアプリケーション)に対して自らを認証し、そのサーバーも信頼された証明書機関(CA)によって発行された公開鍵証明書/デジタル証明書を確認することによってクライアントに対して自らを認証することを指します。認証はデジタル証明書に依存するため、VerisignやMicrosoft Certificate Serverなどの認証機関は相互認証プロセスの重要な部分です。

## TSplusでのアクティベーション

## TSplusでのアクティベーション

相互認証を有効にするには、このプロセスに従ってください。

最新のJava Development Kit (JDK)をインストールする必要があります。入手先は http://java.com > ダウンロード > JDK.

- Notepadを使用して以下のファイルを作成および編集します: C:\Program Files (x86)\TSplus\Clients\webserver\settings.bin

これらの3行を追加してください:

disable_http_only=true disable_print_polling=true force_mutual_auth_on_https=true

- cert.jksを削除する

「C:\Program Files (x86)\TSplus\Clients\webserver」にファイルcert.jksが表示されます。それを「C:\Program Files (x86)\TSplus\Clients」にコピーしてください。「C:\Program Files (x86)\TSplus\Clients\webserver\cert.jks」を削除します。

- バッチファイルを作成する

‘C:\Program Files (x86)\TSplus\Clients’にバッチファイルを作成します。例えば、「createcertuser.bat」という名前で、これらの設定を使用します。

@rem 次の行のコメントを解除すると、新しい自己署名証明書を生成できます cert.jks @rem keytool -genkey -v -alias jwts -keyalg RSA -validity 3650 -keystore cert.jks -storepass secret -keypass secret -dname “CN=localhost, OU=my_ou, O=my_org, L=my_city, ST=my_state, C=MY” @keytool -genkey -v -alias AliasUser1 -keyalg RSA -storetype PKCS12 -keystore forBrowserUser1.p12 -dname “CN=some_name, OU=some_ou, O=some_org, L=Paris, ST=FR, C=FR” -storepass mypassword -keypass mypassword @keytool -export -alias AliasUser1 -keystore forBrowserUser1.p12 -storetype PKCS12 -storepass mypassword -rfc -file forCertUser1.cer @keytool -alias AliasCertUser2 -import -v -file forCertUser1.cer -keystore cert.jks -storepass secret @del forCertUser1.cer

これは、ブラウザのキーペアを作成した後に、ウェブブラウザから「cert.jks」に証明書キーのペアを自動的にインポートします。

- 新しく作成された修正された「cert.jks」を復元する

“C:\Program Files (x86)\TSplus\Clients\cert.jks”を“C:\Program Files (x86)\TSplus\Clients\webserver”にコピーし、Webサーバーを再起動します。

- 証明書のインポートとテスト

提供されたバッチ例は、テストファイル「BrowserUser1.p12」を生成するはずです。HTTPSアドレスを開くと、セキュリティメッセージが表示され、Webサーバーページにアクセスできなくなります。ChromeまたはIEを使用している場合は、この「BrowserUser1.p12」ファイルをクリックして、証明書をWindowsのデフォルトキーストアにインポートできます。FireFoxを使用している場合は、設定に移動し、証明書フォルダーの下にこの「BrowserUser1.p12」ファイルをインポートする必要があります。

正しくインポートが完了すると、HTTPSアドレスにアクセスできるようになります。

管理者は各ユーザーのために別々のキー ペアファイルを作成できます。

例えば:

forBrowserUser1.p12 forBrowserUser2.p12 forBrowserUser3.p12

彼はこれらの証明書をcert.jksにエクスポートできます。もし彼が1人のユーザーのアクセスを無効にしたい場合は、そのユーザーを「cert.jks」から削除するだけです。そうすることで、そのユーザーは権限を失い、ウェブサーバーにアクセスできなくなります。

この相互認証はHTTPS接続のみに影響し、コマンドラインでHTTP接続は禁止されます: settings.bin>disable_http_only=true